¿Qué es BackBox?

Es una distribución GNU/Linux especializada en pruebas de penetración (atacar un sistema informático con la intención de detectar las debilidades de la seguridad y así corregirlas) y evaluaciones de seguridad. Este sistema operativo se caracteriza por ser rápido y fácil de usar, incluyendo un conjunto de herramientas, siempre actualizadas, con las que poder llevar a cabo el análisis de redes y sistemas informáticos.

¿Cómo instalar BackBox Linux?

Podemos instalar esta distribución de Linux de forma muy sencilla e intuitiva, para hacerlo solo tenemos que seguir los siguientes pasos:

[youtube]https://www.youtube.com/watch?v=D9Y8syDOymI&feature=youtu.be[/youtube]

Link del video: https://youtu.be/D9Y8syDOymI

Página Oficial: https://backbox.org/

El proceso es muy claro y no suele dar ningún problema.

¿Por qué instalar BackBox?

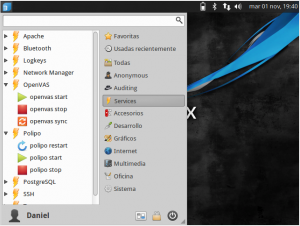

Una de las características, es la facilidad que nos da a la hora de activar o reiniciar todo tipo de servicios con implicaciones en la seguridad, encontramos:

- Apache: Enviar páginas web estáticas y dinámicas en la World Wide Web.

- Bluetooth: Transferir datos a un dispositivo que también tenga esta tecnología.

- Logkeys: Registrar las pulsaciones que se realizan en el teclado.

- Network Manager: Iniciar/parar/reiniciar la tarjeta de red.

- OpenVAS: Integrar servicios y herramientas especializadas en el escaneo y gestión de vulnerabilidades de seguridad de sistemas informáticos.

- Polipo: Navegar por la red anónimamente.

- PostgreSQL: Sistema gestor de bases de datos.

- SSH: Acceder a máquinas remotas a través de una red.

- Tor: Acceder a internet de forma anónima.

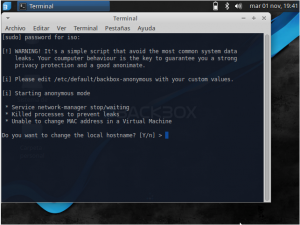

Una de las cosas más curiosas, es el apartado anonymous, que lanza un script en el que se nos permite cambiar la MAC, el hostname, y establecer todas las conexiones salientes de red bajo la red Tor, si después decidimos parar este servicio nos da la opción también de borrar y sobrescribir todos los archivos innecesarios que pudieran comprometer nuestra privacidad.

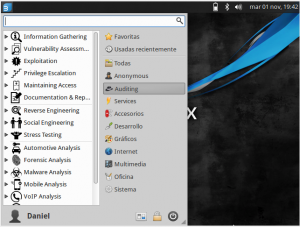

Para realizar las tareas de análisis de redes y sistemas informáticos, encontramos las siguientes herramientas:

Recopilación de información.

Recopilación de información.- Evaluación de la vulnerabilidad.

- Exploración.

- Escalada de privilegios.

- Mantenimiento de acceso.

- Documentación y elaboración de informes.

- Ingeniería inversa.

- Ingeniería social.

- Stress testing.

- Análisis automotor

- Análisis forense.

- Análisis Malware.

- Análisis móvil.

- Análisis Voip.

- Análisis Wireless.

- Diverso.