En este trabajo exploraremos AWS Managed Microsoft AD, un servicio administrado de Active Directory que proporciona Amazon Web Services para facilitar la implementación de un dominio en la nube compatible con Microsoft Active Directory. A lo largo del post, realizaremos una práctica paso a paso en la que configuraremos una infraestructura básica compuesta por una VPC con dos subredes, un Internet Gateway y las rutas necesarias, junto con dos instancias Windows Server 2019 que se unirán al dominio como clientes. Esta experiencia nos permitirá comprender mejor cómo se gestiona la identidad y el control de acceso en entornos cloud utilizando servicios administrados.

El primer paso sería buscar el servicio dentro de AWS.

En este paso seleccionamos AWS Managed Microsoft AD, que es el servicio administrado de Active Directory en la nube que usaremos en esta práctica.

Seleccionamos la edición Standard, adecuada para pequeñas y medianas empresas. Esta opción ofrece 1 GB de almacenamiento y está optimizada para hasta 30 000 objetos de directorio.

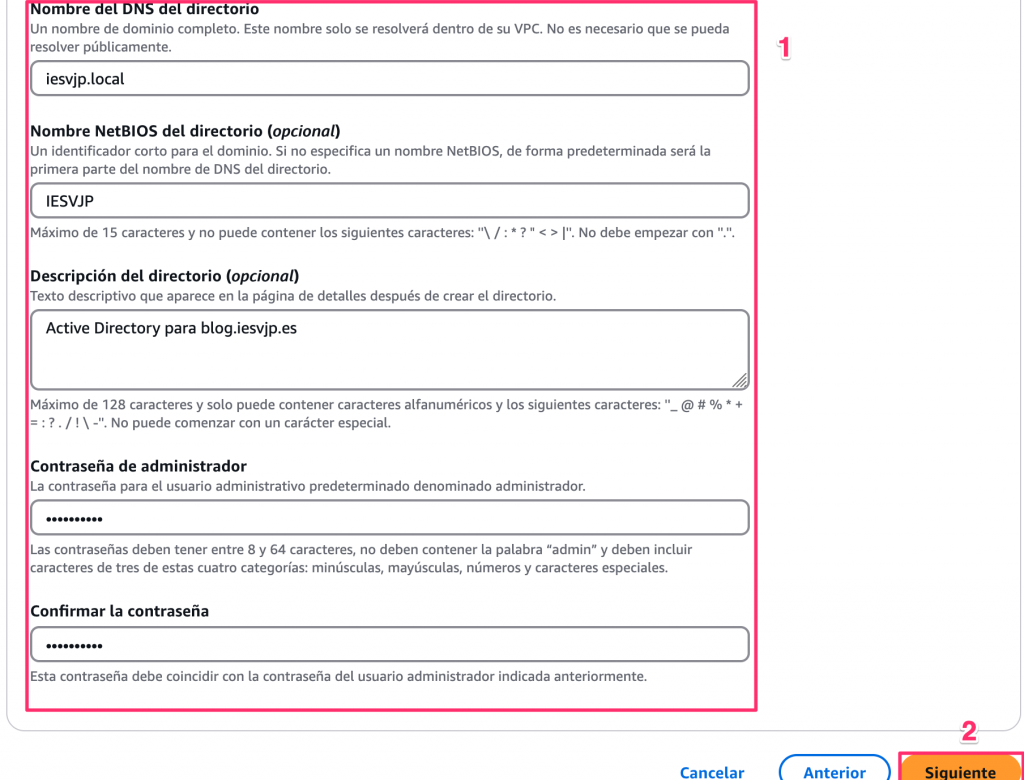

Indicamos el nombre de dominio DNS (iesvjp.local), el nombre NetBIOS, una descripción opcional, y la contraseña del usuario administrador (será Admin) del dominio.

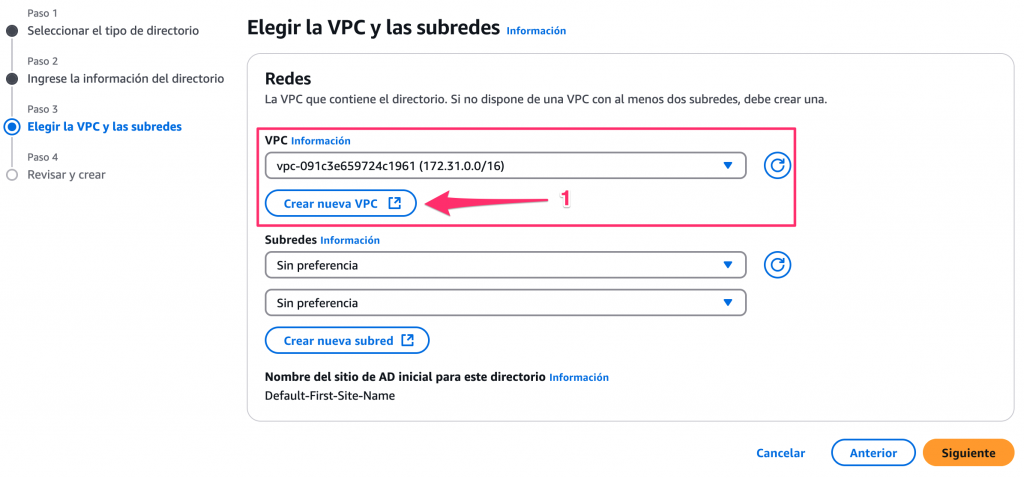

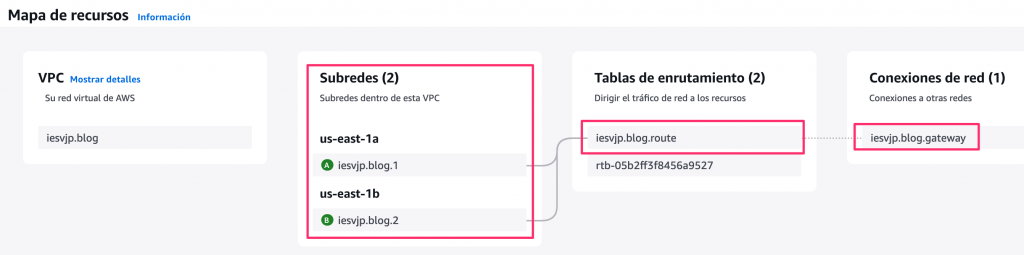

Creamos una nueva VPC personalizada donde alojaremos el servicio de AWS Managed Microsoft AD y los equipos clientes del dominio.

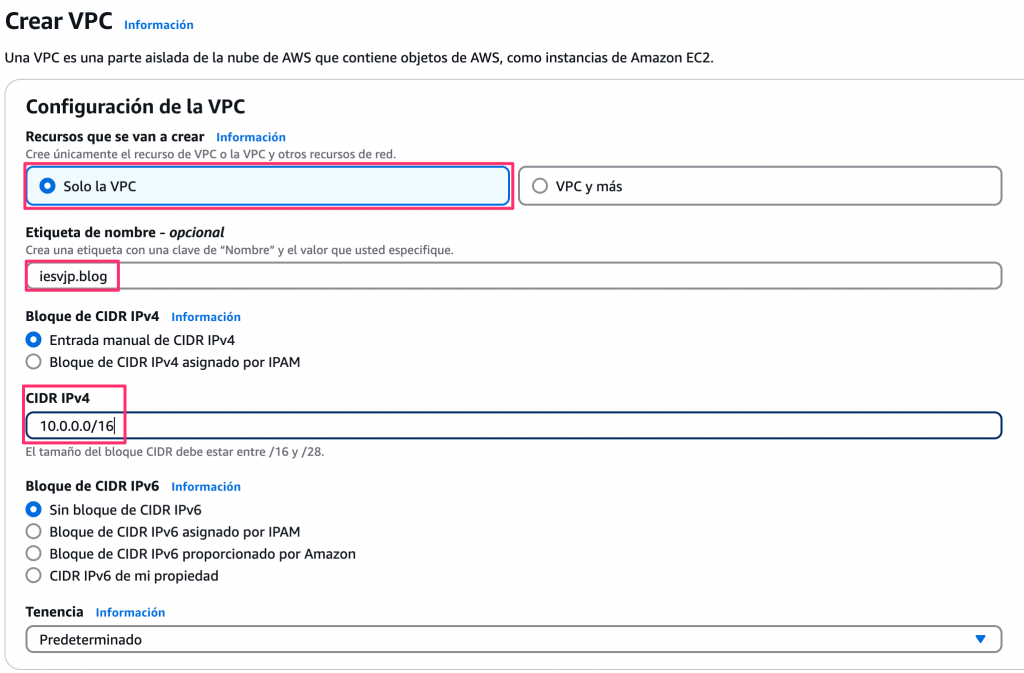

Creamos una VPC llamada iesvjp.blog con el bloque de direcciones 10.0.0.0/16, que utilizaremos para desplegar los recursos de red y el dominio.

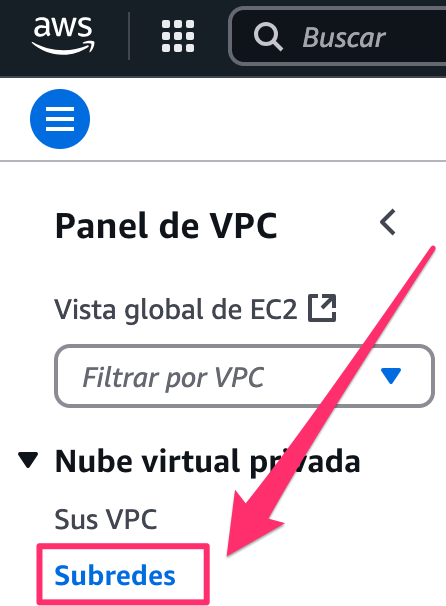

Desde el panel de VPC, accedemos al apartado Subredes para crear las redes internas que usará nuestra infraestructura.

Hacemos clic en Crear subred para añadir las redes necesarias dentro de la VPC, como mínimo una pública y una privada para distribuir los recursos.

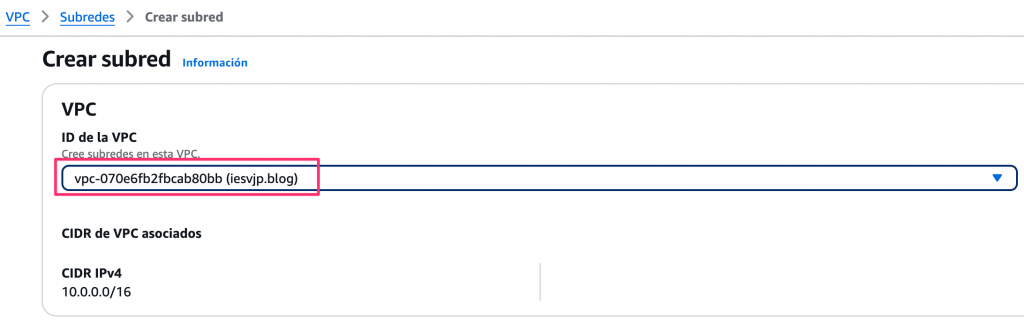

Seleccionamos la VPC iesvjp.blog para crear la subred dentro del bloque de direcciones definido anteriormente (10.0.0.0/16).

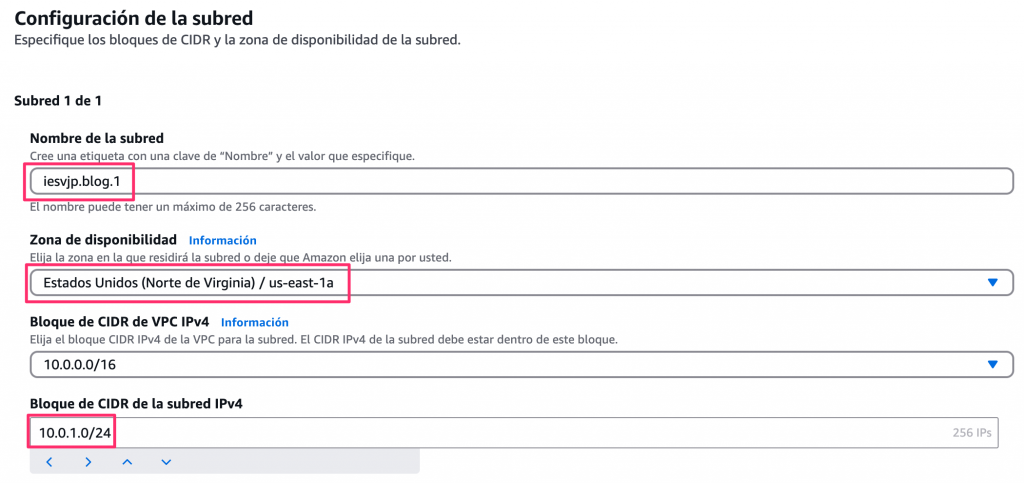

Creamos la subred iesvjp.blog.1 en la zona de disponibilidad us-east-1a, utilizando el rango 10.0.1.0/24 dentro del bloque principal de la VPC. El motivo de elegir la zona, es que necesitaremos dos zonas diferentes para el directorio, si la dejamos en aleatorio tenemos posibilidad de que salga la misma.

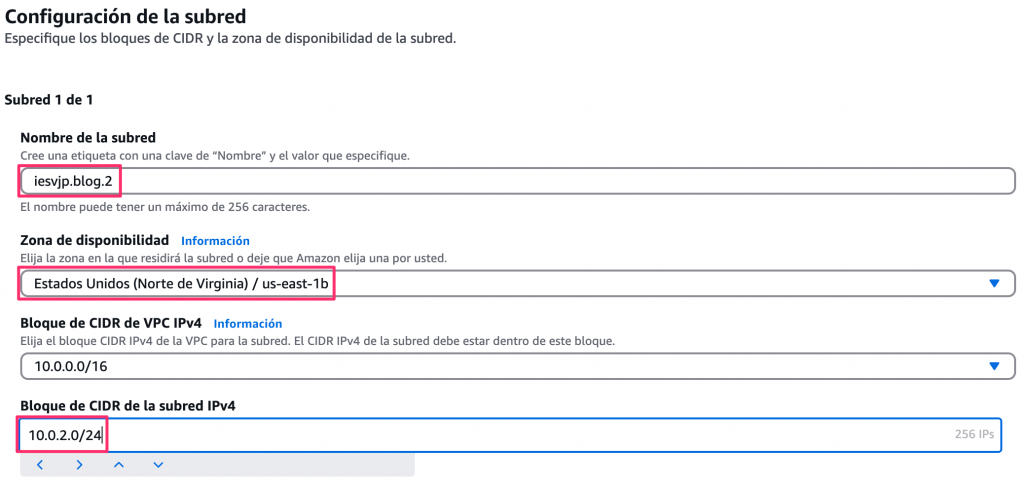

Creamos la subred iesvjp.blog.2 en la zona de disponibilidad us-east-1b, con el rango 10.0.2.0/24, como complemento a la primera subred para alta disponibilidad.

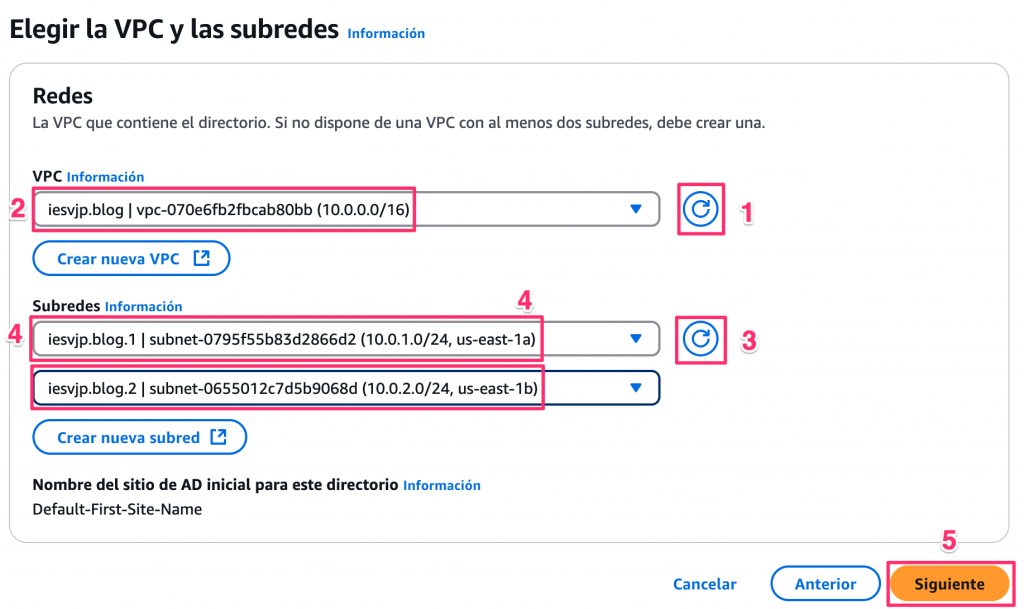

1️⃣ Usamos el botón de refrescar para asegurarnos de que aparezcan los recursos recién creados.

2️⃣ Seleccionamos la VPC iesvjp.blog (10.0.0.0/16).

3️⃣ Volvemos a refrescar, esta vez la lista de subredes.

4️⃣ Elegimos las dos subredes previamente creadas:

- iesvjp.blog.1 (10.0.1.0/24, us-east-1a)

- iesvjp.blog.2 (10.0.2.0/24, us-east-1b)

5️⃣ Hacemos clic en Siguiente para continuar con la configuración del directorio.

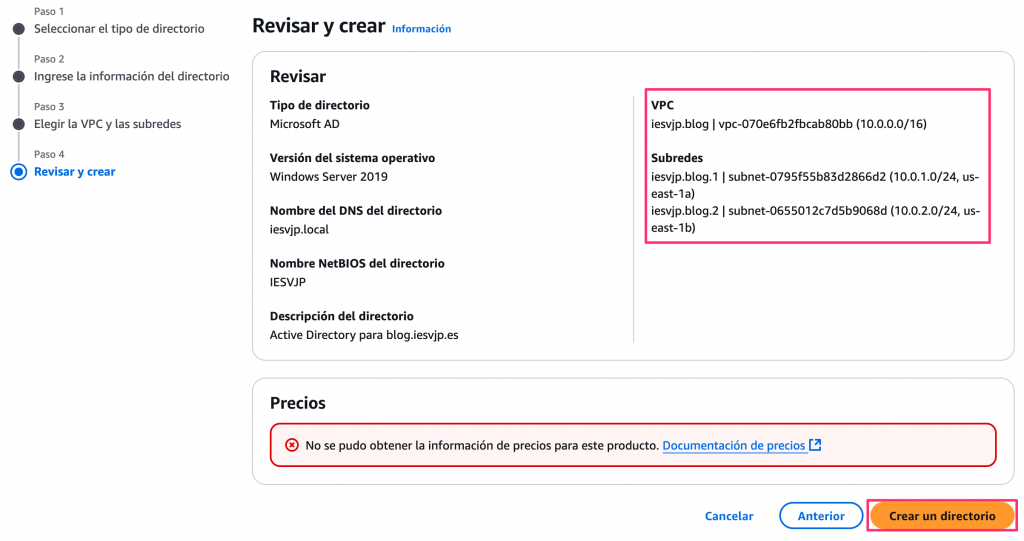

Verificamos que todos los datos del dominio son correctos (nombre DNS, NetBIOS, subredes y VPC), y finalizamos haciendo clic en Crear un directorio para lanzar el servicio de AWS Managed Microsoft AD.

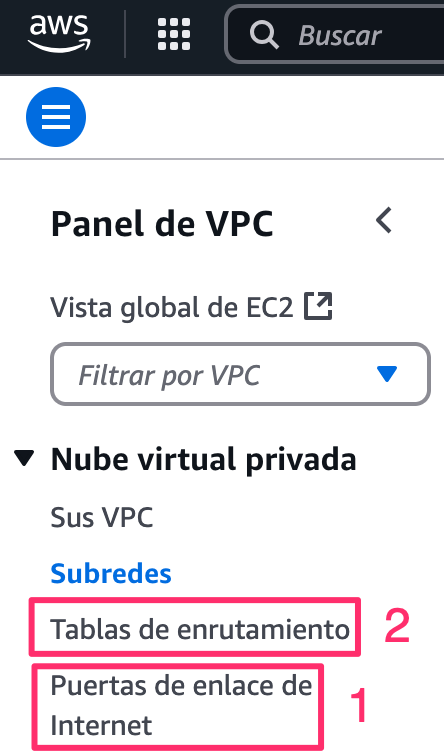

Acceso a la configuración de red

1️⃣ Primero accedemos a Puertas de enlace de Internet para crear una nueva y permitir la conexión de la VPC con Internet.

2️⃣ Después entraremos en Tablas de enrutamiento para asociar esta puerta de enlace a una subred pública mediante una ruta.

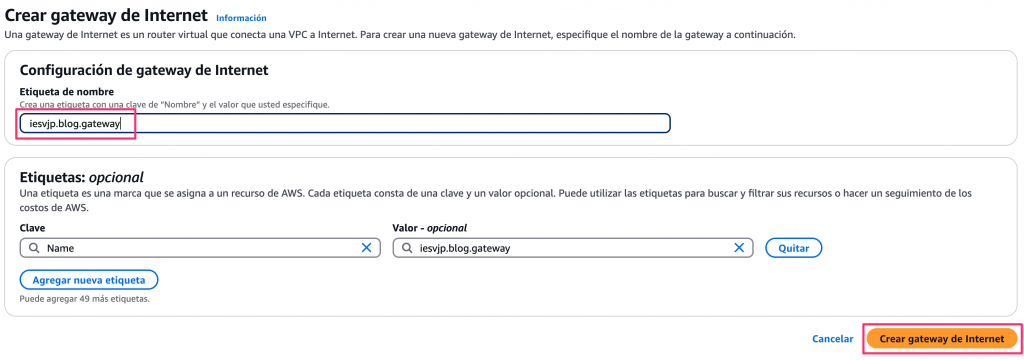

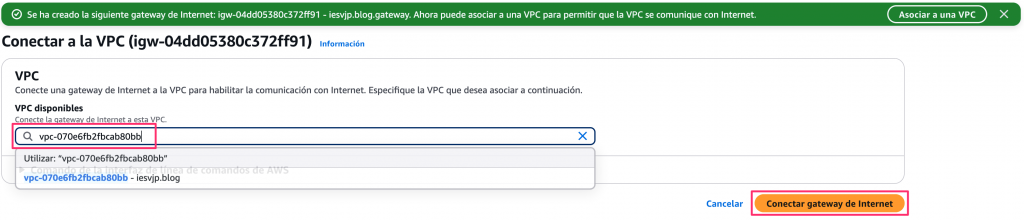

Creamos una puerta de enlace con el nombre iesvjp.blog.gateway, que permitirá a los recursos dentro de la VPC comunicarse con Internet.

Seleccionamos la VPC vpc-070e6fb2fbcab80bb (iesvjp.blog) y hacemos clic en Conectar gateway de Internet para habilitar el acceso a Internet desde esta red.

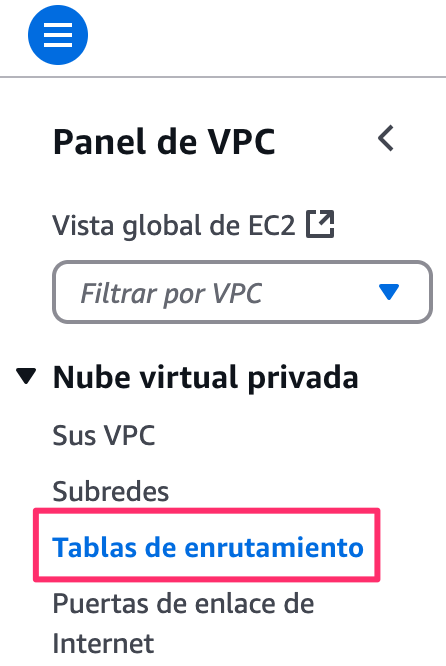

Entramos en la sección Tablas de enrutamiento para asociar nuestra gateway de Internet y definir las rutas que permitirán a la subred pública conectarse con el exterior.

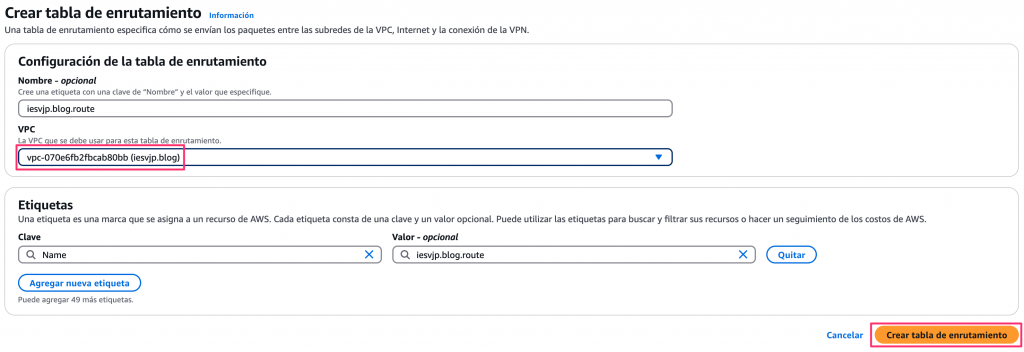

Creamos una tabla de rutas llamada iesvjp.blog.route y la asociamos a la VPC iesvjp.blog para controlar el tráfico de red, especialmente hacia Internet mediante la gateway creada anteriormente.

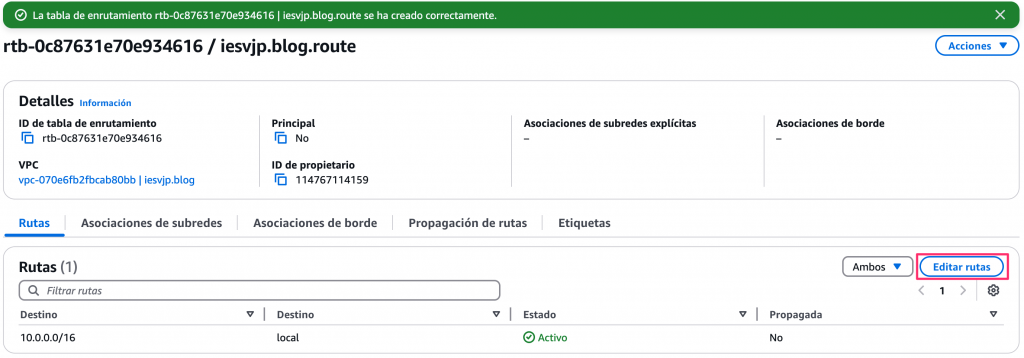

Una vez creada la tabla iesvjp.blog.route, accedemos a la pestaña Rutas y hacemos clic en Editar rutas para añadir una nueva entrada que permita el tráfico hacia Internet a través de la gateway.

Agregar ruta a Internet en la tabla de enrutamiento

1️⃣ Seleccionamos Puerta de enlace de Internet como destino de la ruta.

2️⃣ Indicamos 0.0.0.0/0 como red de destino para permitir el tráfico a Internet.

3️⃣ Elegimos la gateway igw-04dd05380c372ff91 creada previamente.

4️⃣ Finalmente, hacemos clic en Guardar cambios para aplicar la nueva ruta.

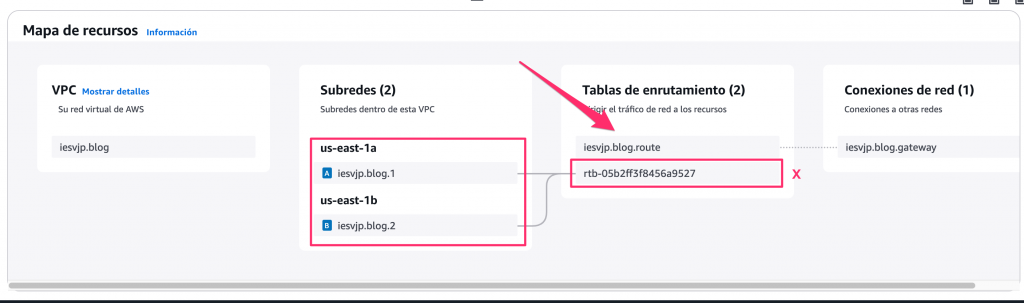

Aunque ya hemos creado la tabla de rutas iesvjp.blog.route y la conexión a Internet está lista, aún no está asociada a ninguna subred.

Este paso es necesario para que las instancias de la subred pública puedan salir a Internet.

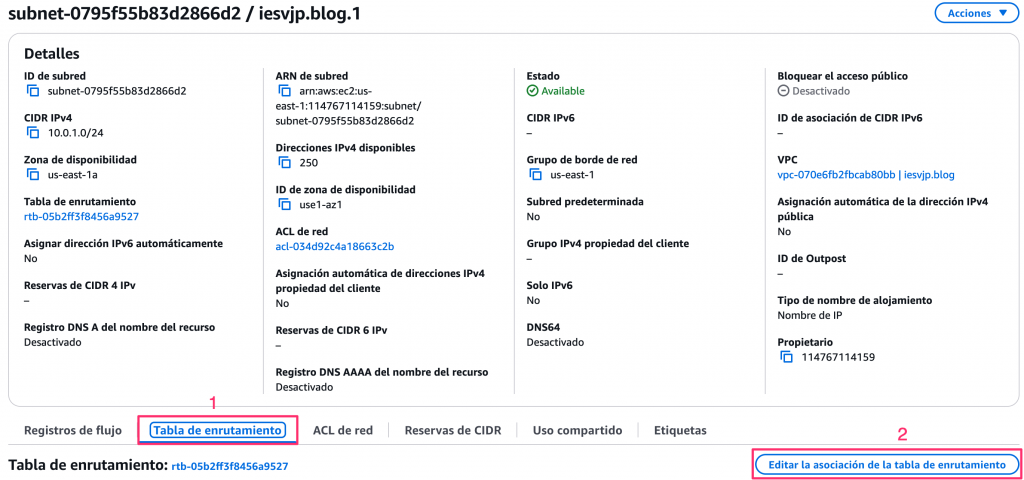

Preparar la asociación de la tabla de enrutamiento

1️⃣ Desde la vista de la subred iesvjp.blog.1, accedemos a la pestaña Tabla de enrutamiento.

2️⃣ Hacemos clic en Editar la asociación de la tabla de enrutamiento para vincular esta subred a la tabla personalizada que permite el acceso a Internet.

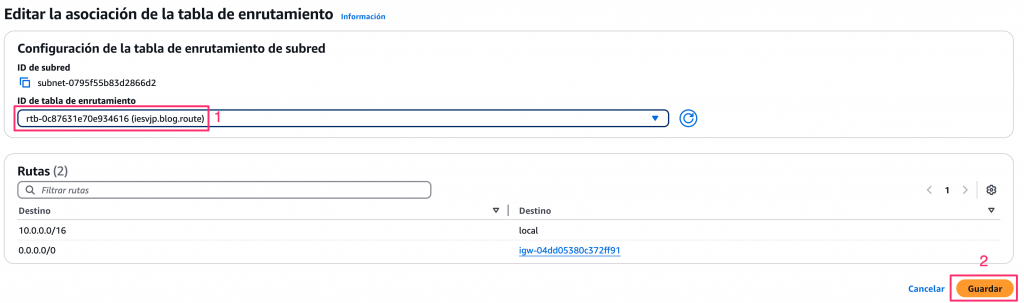

Asociar tabla de rutas a la subred pública

1️⃣ Seleccionamos la tabla rtb-0c87631e70e934616 (iesvjp.blog.route) que contiene la ruta a Internet.

2️⃣ Hacemos clic en Guardar para que la subred iesvjp.blog.1 quede asociada y tenga salida a Internet a través de la gateway.

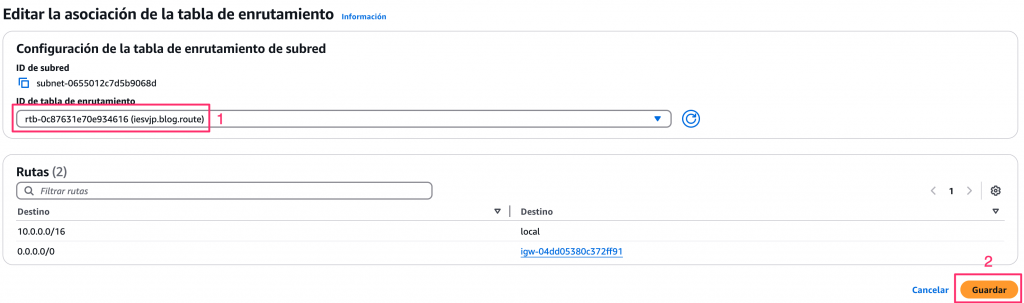

Repetir proceso para iesvjp.blog.2

Tanto la subred iesvjp.blog.1 (us-east-1a) como la subred iesvjp.blog.2 (us-east-1b) están ahora asociadas a la tabla de enrutamiento iesvjp.blog.route, que dirige el tráfico hacia la gateway de Internet iesvjp.blog.gateway.

Con esto, ambas subredes disponen de conectividad externa a través de Internet.

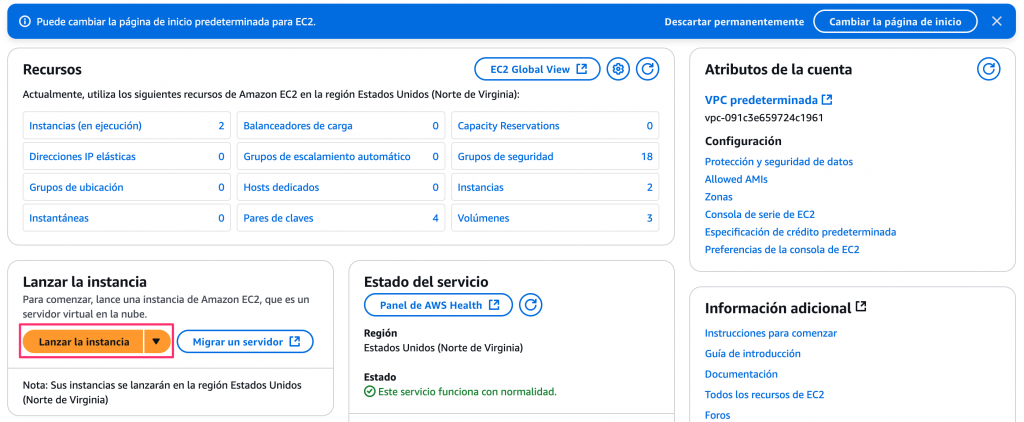

Desde el buscador de servicios de AWS, escribimos «EC2» y seleccionamos EC2 – Servidores virtuales en la nube.

Desde el panel de EC2 en la región seleccionada, hacemos clic en “Lanzar la instancia” para comenzar el proceso de creación de nuestras máquinas virtuales con Windows Server 2019, que funcionarán como clientes del dominio.

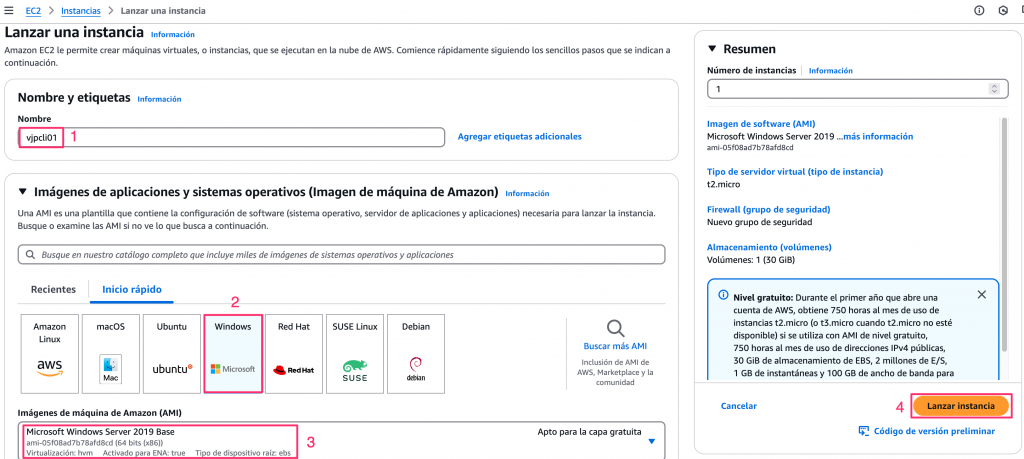

Creación de la instancia EC2 con Windows Server 2019

- Asignamos un nombre identificativo a la instancia, en este caso

vjpc1. - Seleccionamos el sistema operativo deseado. En la categoría Windows, elegimos Microsoft Windows Server 2019 Base, que es el mínimo compatible con el servicio de Microsoft AD gestionado por AWS.

- Confirmamos que la imagen elegida sea la correcta (AMI oficial de Amazon).

- Finalmente, hacemos clic en «Lanzar instancia» para crear el cliente.

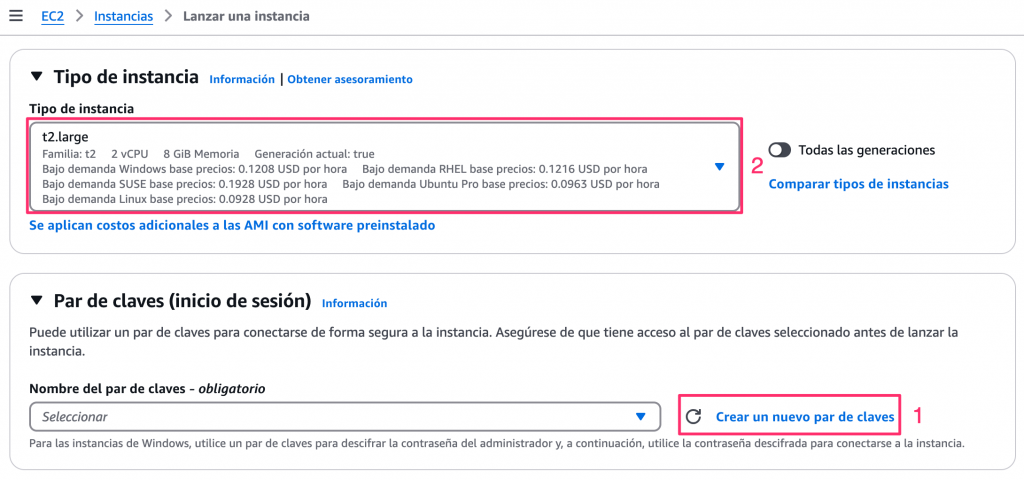

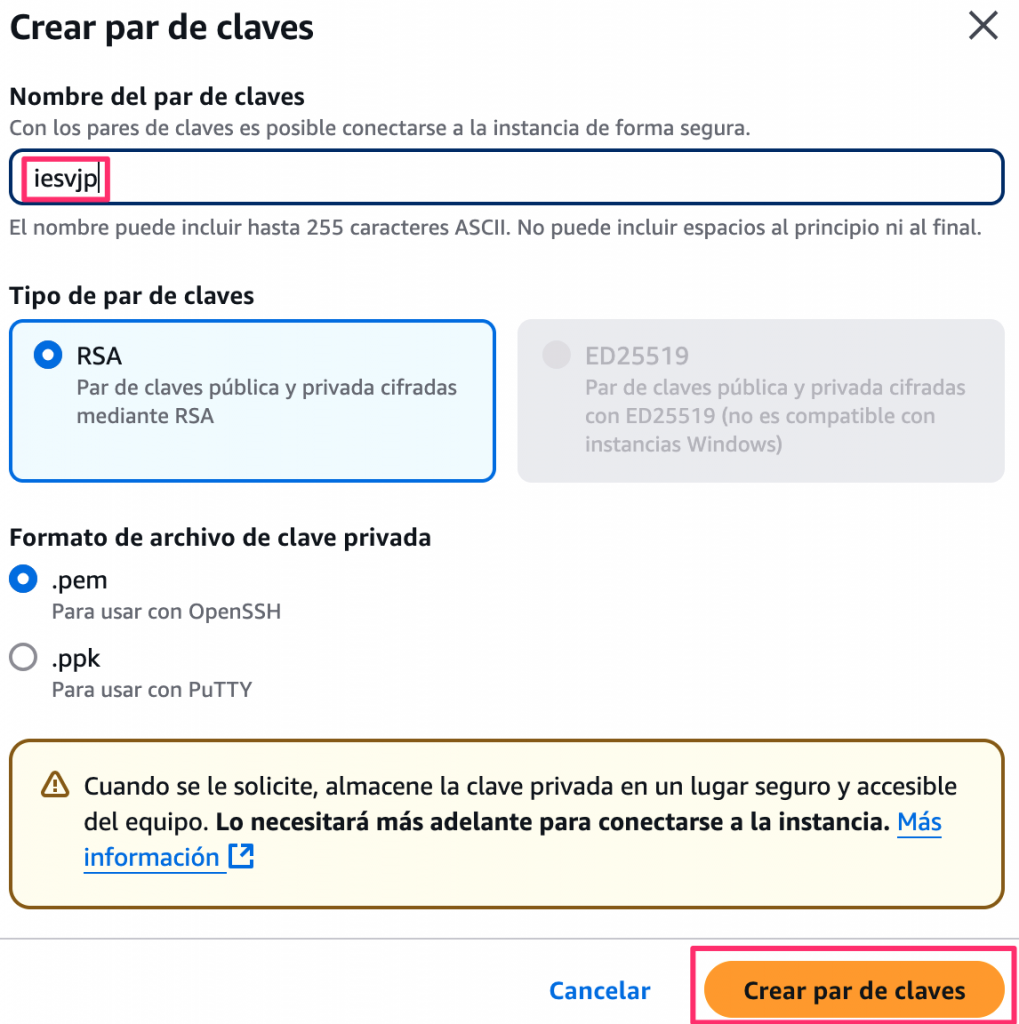

Configuración del tipo de instancia y clave de acceso para EC2

- Creamos un nuevo par de claves, necesario para acceder a la instancia Windows. Este par se descargará en formato

.pemo.ppky se usará posteriormente para descifrar la contraseña del administrador. - Seleccionamos el tipo de instancia. En este caso, se utiliza

t2.large, con 2 vCPUs y 8 GiB de RAM, lo cual es apropiado para un entorno de pruebas funcional con Windows Server.

Se crea un par de claves llamado iesvjp, utilizando el tipo RSA, que es compatible con instancias Windows. El formato seleccionado es .pem, adecuado para su uso con OpenSSH. Este archivo es necesario para descifrar la contraseña del usuario administrador de la instancia EC2, por lo que debe almacenarse en un lugar seguro.

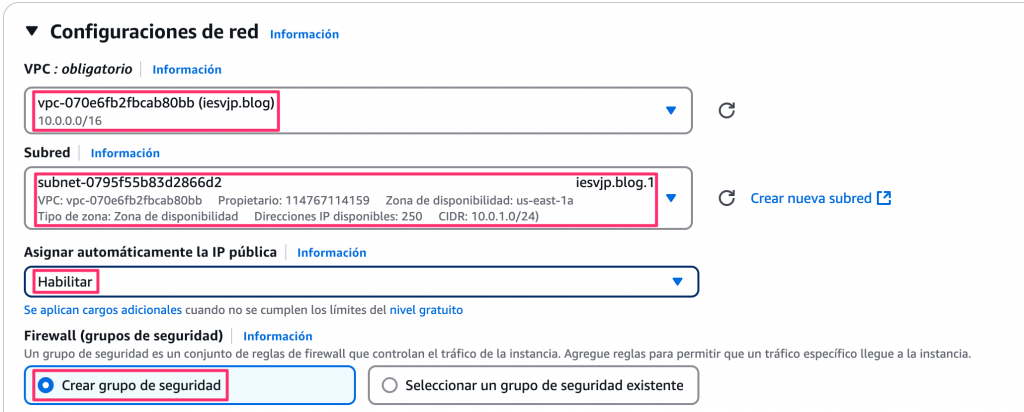

La instancia se lanza dentro de la VPC iesvjp.blog, en la subred iesvjp.blog.1 ubicada en la zona de disponibilidad us-east-1a. Se habilita la asignación automática de una IP pública para permitir el acceso desde fuera de la VPC. Además, se crea un nuevo grupo de seguridad (firewall) en el que debe asegurarse que el puerto TCP 3389 (RDP) esté habilitado por defecto o manualmente para permitir el acceso remoto al escritorio de Windows. Después de esto lanza la instancia.

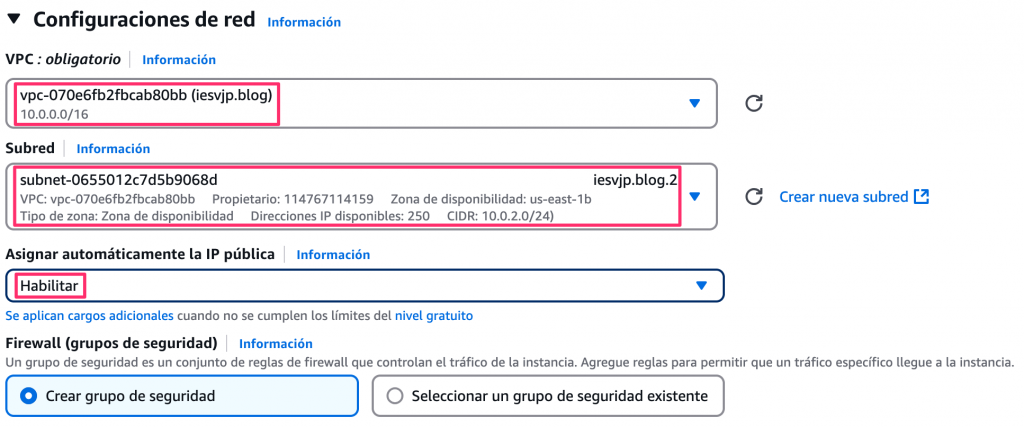

Esta segunda instancia se lanza en la misma VPC iesvjp.blog, pero ahora en la subred iesvjp.blog.2, correspondiente a la zona de disponibilidad us-east-1b. También se habilita la asignación automática de una IP pública, y se crea un nuevo grupo de seguridad asegurándose de que esté permitido el acceso por RDP (puerto TCP 3389), para poder conectarse remotamente a la máquina Windows Server 2019.

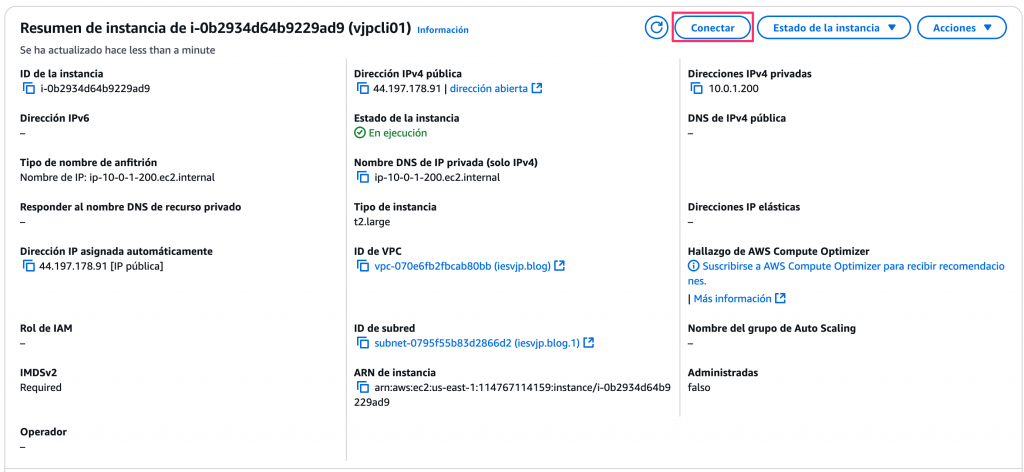

Ambas instancias EC2 con Windows Server 2019 (vjpcli01 y vjpcli02) están en ejecución, distribuidas entre las zonas de disponibilidad us-east-1a y us-east-1b. Esta configuración mejora la alta disponibilidad del entorno.

Aparecen las IPs públicas asignadas, que podrás usar para conectarte vía Escritorio Remoto (RDP) utilizando el par de claves creado anteriormente para obtener la contraseña del administrador.

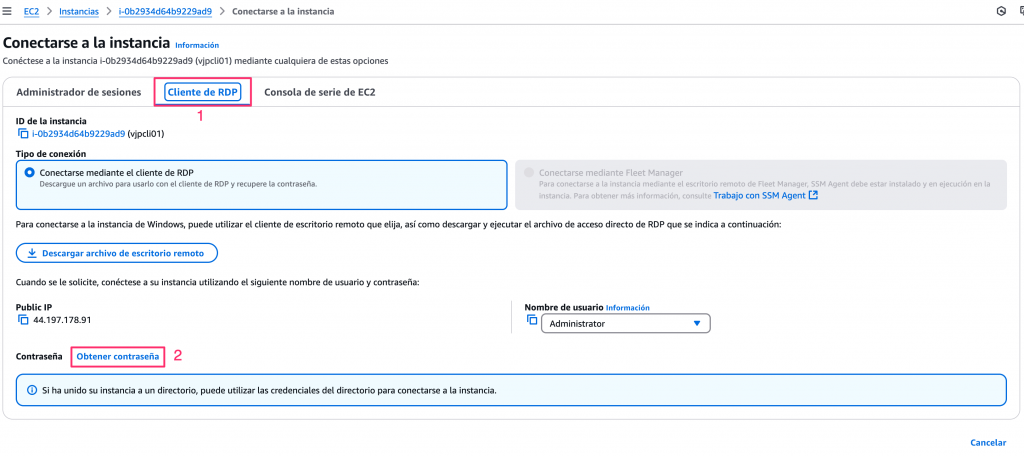

Desde el panel de detalles de la instancia, puedes usar el botón «Conectar» para iniciar el proceso de acceso por Escritorio Remoto (RDP).

Debes disponer del archivo .pem del par de claves que creaste anteriormente (por ejemplo, iesvjp.pem) para descifrar la contraseña del usuario administrador.

Una vez recuperada, podrás conectarte con la IP pública 44.197.178.91 desde el cliente de Escritorio Remoto de tu sistema operativo.

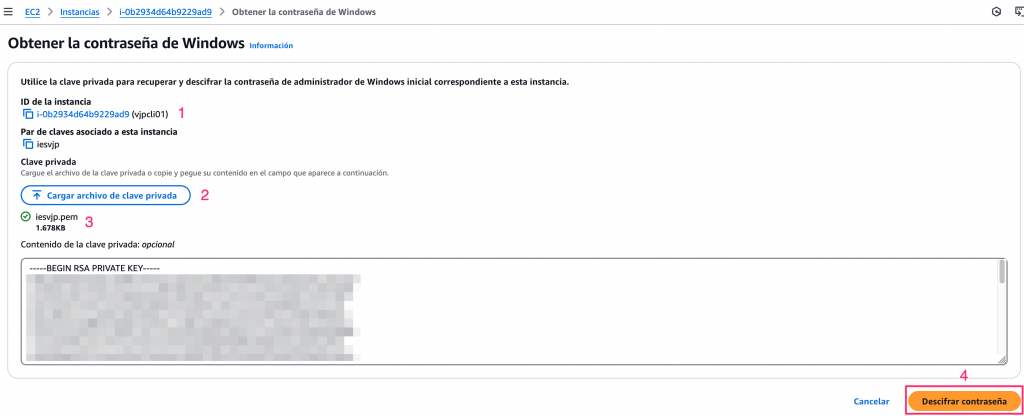

Para acceder por RDP al servidor Windows, necesitas descifrar la contraseña del usuario administrador.

Sigue estos pasos:

- Verifica que estás en la instancia correcta (en este caso,

vjpcli01con IDi-0b2934d64b9229ad9). - Haz clic en «Cargar archivo de clave privada» y selecciona el archivo

.pemque creaste anteriormente (iesvjp.pem). - Confirma que se haya cargado correctamente.

- Pulsa en «Descifrar contraseña». Se mostrará la contraseña del usuario Administrator, que deberás copiar para acceder vía Escritorio Remoto.

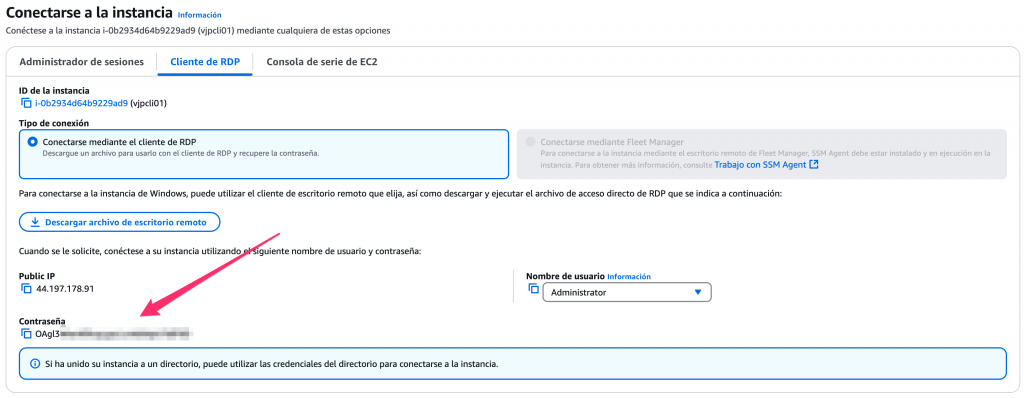

Conectarse mediante RDP a la instancia Windows

Una vez descifrada la contraseña, ya puedes conectarte a la instancia utilizando el cliente de Escritorio Remoto de Windows.

Los datos necesarios están en este panel:

- IP pública:

44.197.178.91 - Nombre de usuario:

Administrator - Contraseña: (la que obtuviste en el paso anterior)

Puedes pulsar en «Descargar archivo de escritorio remoto» para abrir la sesión directamente con la app de RDP de Windows.

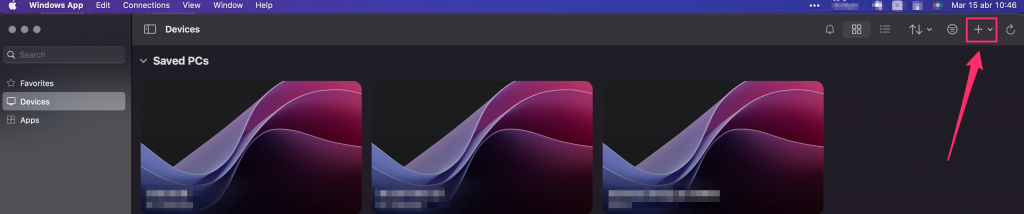

Para conectarte desde la aplicación Windows App (cliente de Escritorio Remoto) en macOS, sigue estos pasos:

- Abre la aplicación y selecciona la pestaña Devices.

- Haz clic en el icono “+” en la parte superior derecha.

- Elige «Add PC» para configurar una nueva conexión.

- Introduce los siguientes datos:

- PC name: la IP pública de tu instancia (por ejemplo,

44.197.178.91) - User account: selecciona «Add User Account» e introduce:

- Username:

Administrator - Password: la contraseña descifrada desde AWS

- Username:

- PC name: la IP pública de tu instancia (por ejemplo,

- Guarda y haz doble clic en el icono del nuevo PC para conectarte.

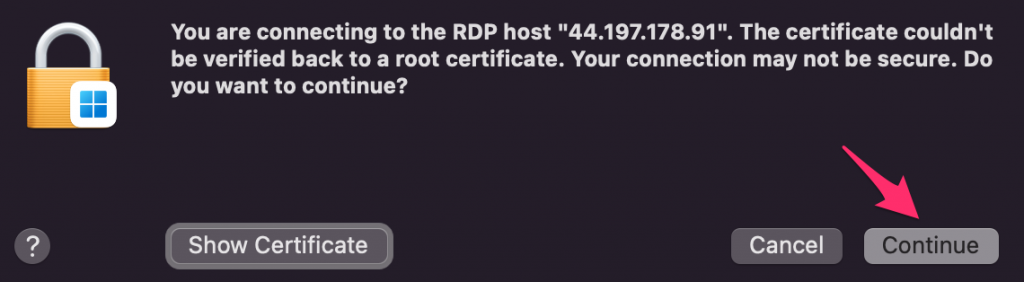

Al iniciar la conexión mediante RDP, es posible que aparezca un mensaje indicando que el certificado del host no ha podido ser verificado. Esto es normal en instancias recién creadas que no tienen un certificado firmado por una entidad de confianza.

Haz clic en Continue para proceder con la conexión.

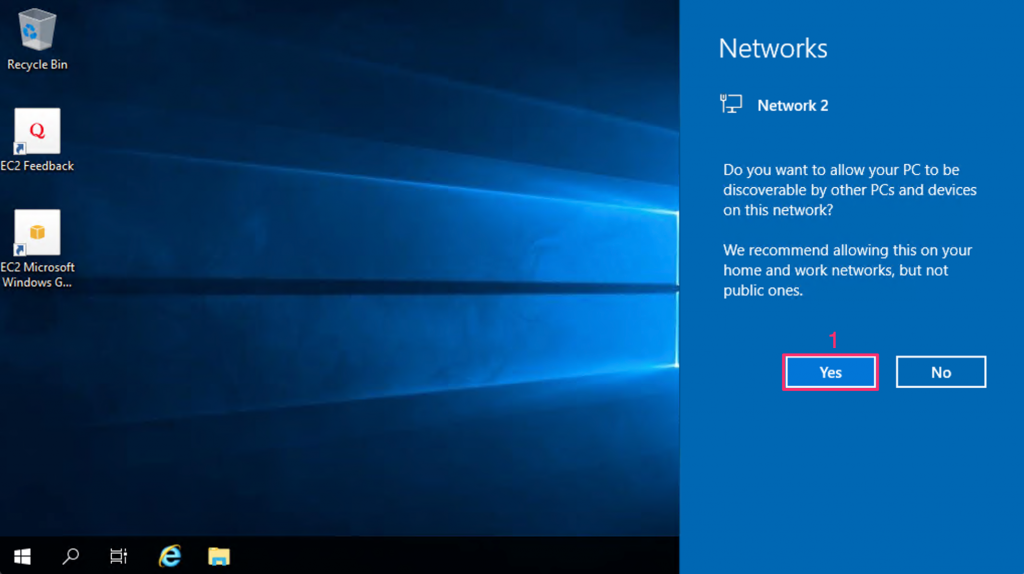

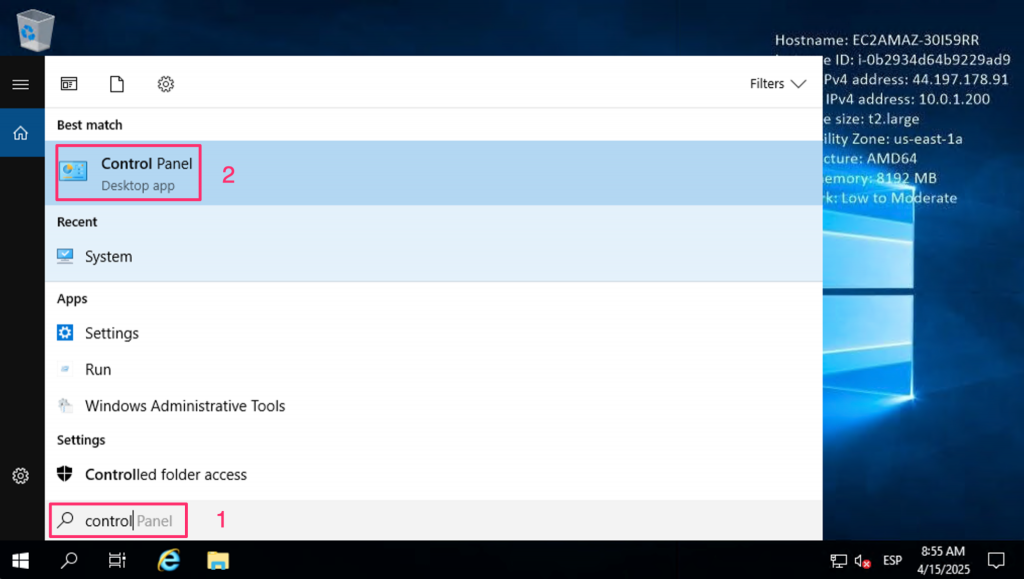

Acceder al Panel de control

Para cambiar el nombre del equipo o unirte a un dominio, primero debes abrir el Panel de control.

En el buscador escribe control panel (1) y selecciona la opción Control Panel – Desktop app (2).

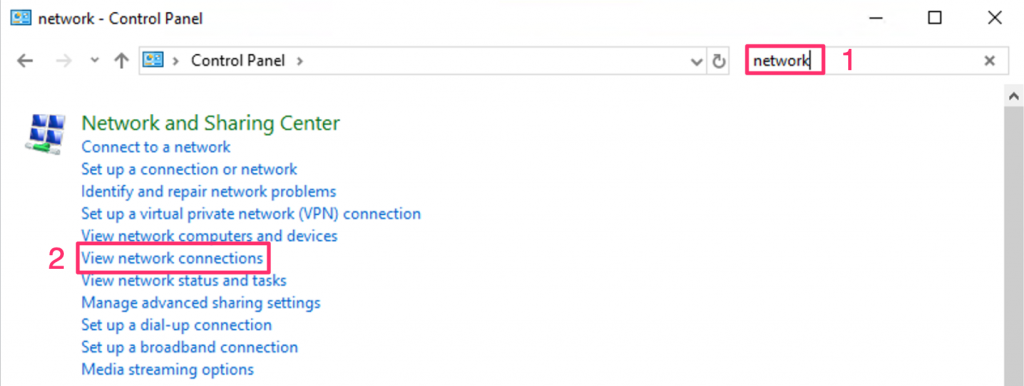

Para acceder a las interfaces de red desde el Panel de control, escribe network en la barra de búsqueda (1) y haz clic en View network connections (2).

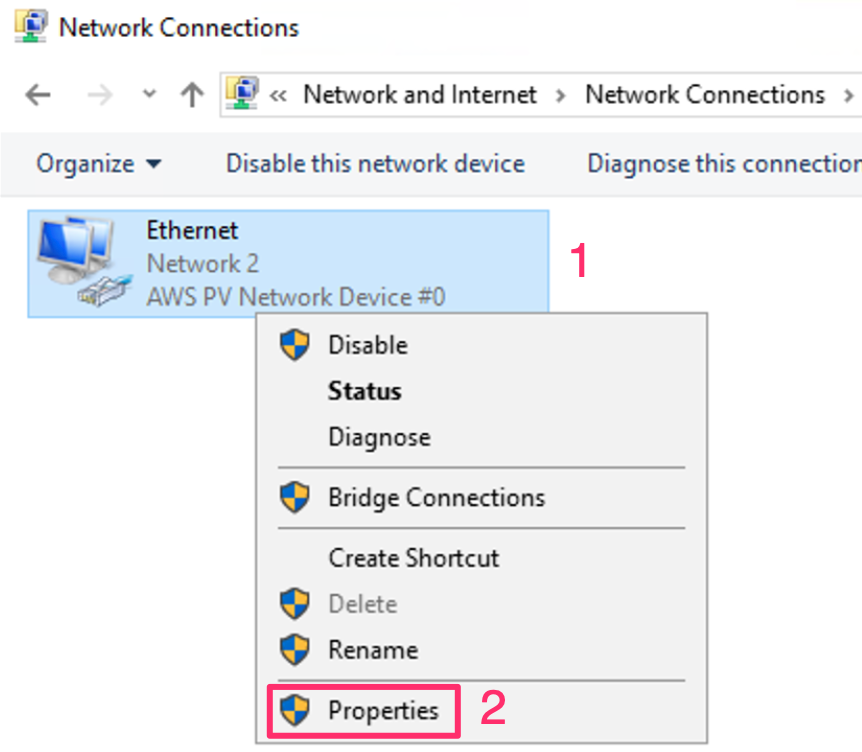

Haz clic derecho sobre la interfaz de red activa (1), en este caso Ethernet, y selecciona Properties (2).

Desde aquí podrás configurar manualmente los parámetros de red como la IP, la máscara, la puerta de enlace y los servidores DNS.

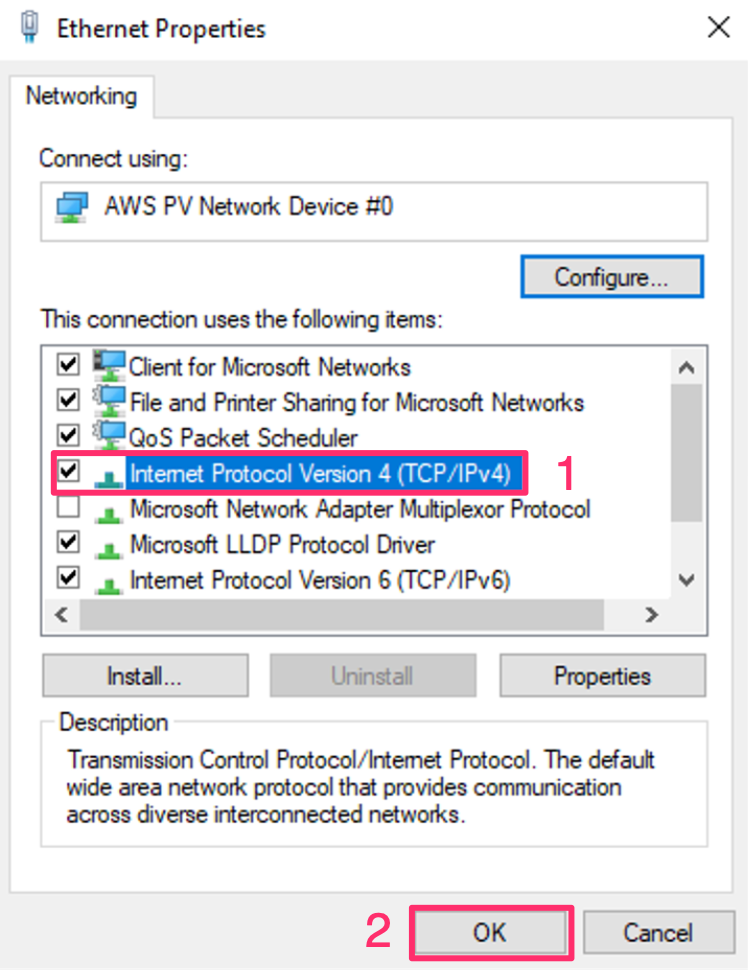

En la ventana de propiedades de la conexión, selecciona Internet Protocol Version 4 (TCP/IPv4) y haz clic en Properties.

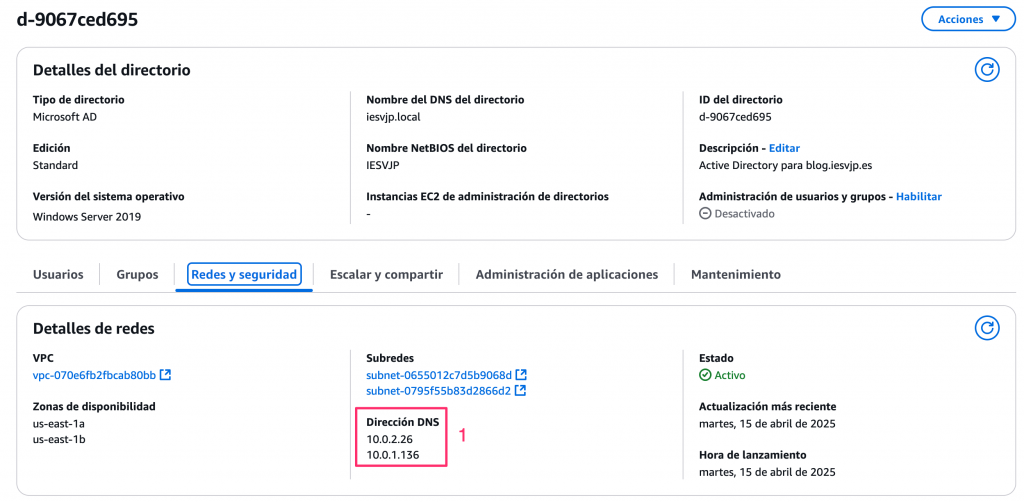

Volviendo al panel del directorio en AWS Directory Service, dentro de la pestaña Redes y seguridad, se encuentran las Direcciones DNS necesarias para configurar los clientes.

En este caso, las direcciones son 10.0.2.26 y 10.0.1.136, que corresponden a los controladores de dominio desplegados automáticamente por el servicio.

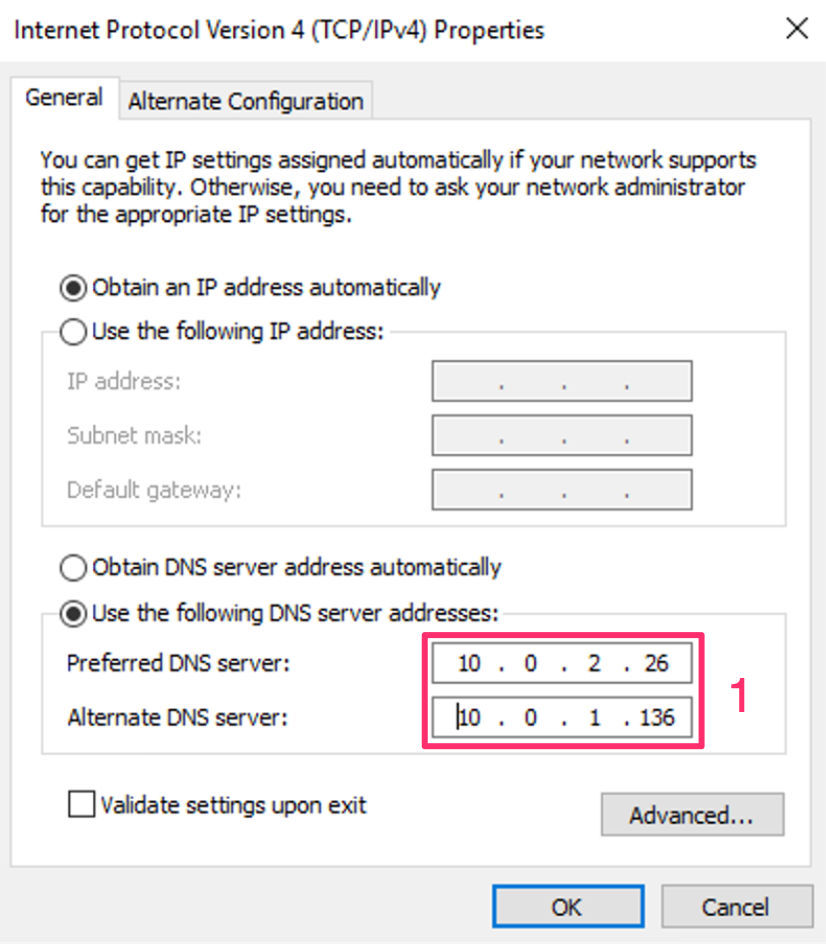

Desde las propiedades del protocolo IPv4 de la tarjeta de red de la instancia EC2, se introducen manualmente las direcciones DNS del directorio:

- Servidor DNS preferido:

10.0.2.26 - Servidor DNS alternativo:

10.0.1.136

Esta configuración es esencial para que la instancia pueda localizar el controlador de dominio y unirse al dominio de Active Directory.

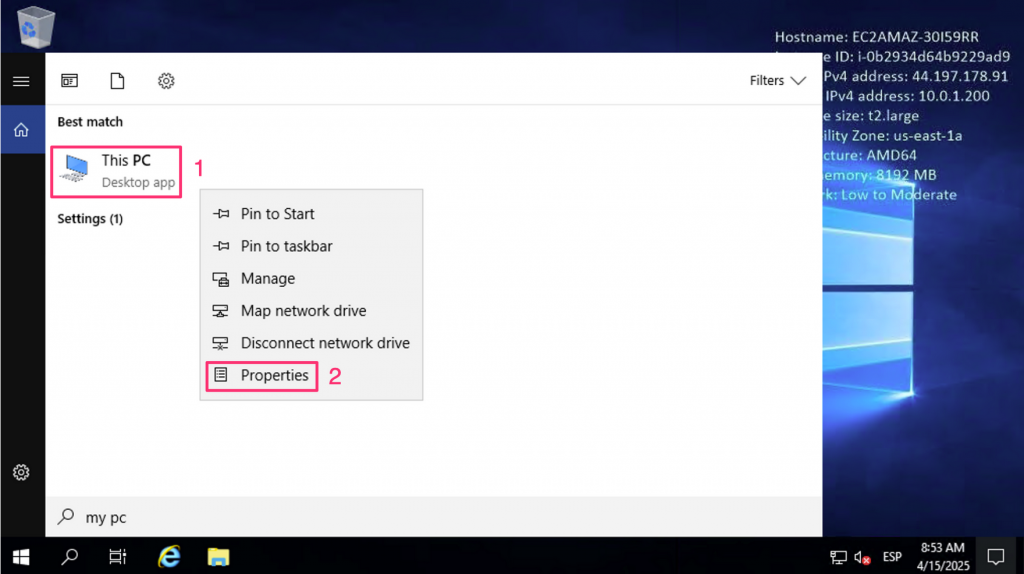

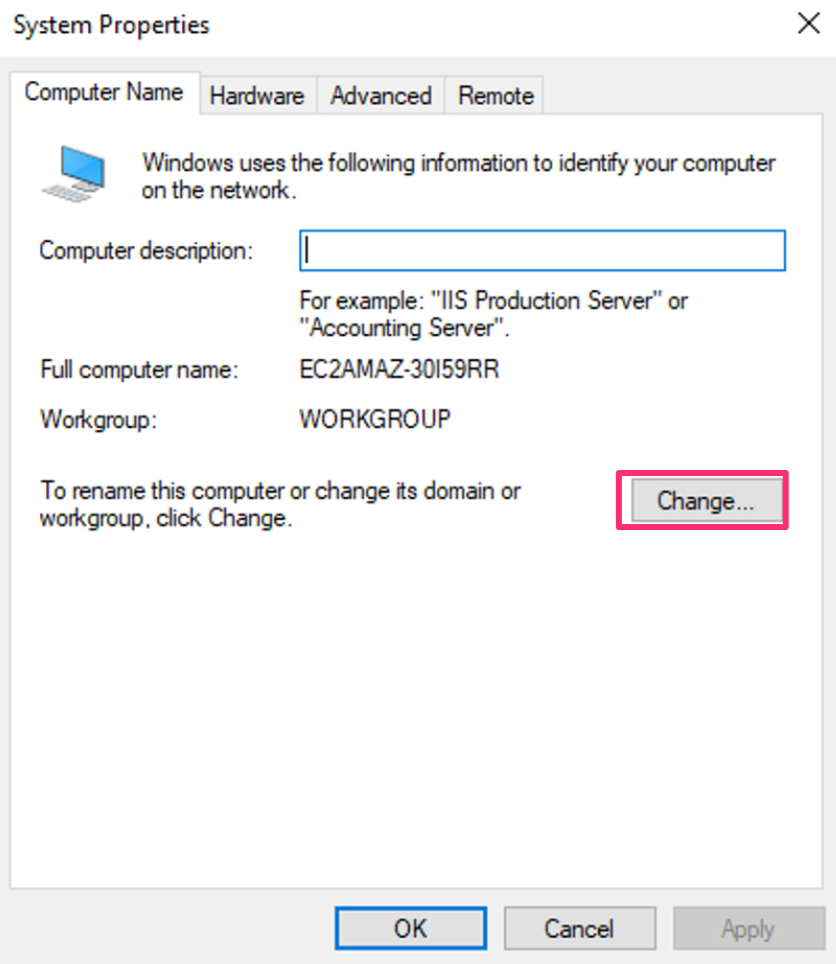

Abrir las propiedades del sistema

Una vez localizado This PC (1), haz clic con el botón derecho sobre él y selecciona Properties (2).

Esto abrirá la ventana con información básica del sistema, como la edición de Windows, el nombre del equipo, tipo de sistema y opciones avanzadas de configuración.

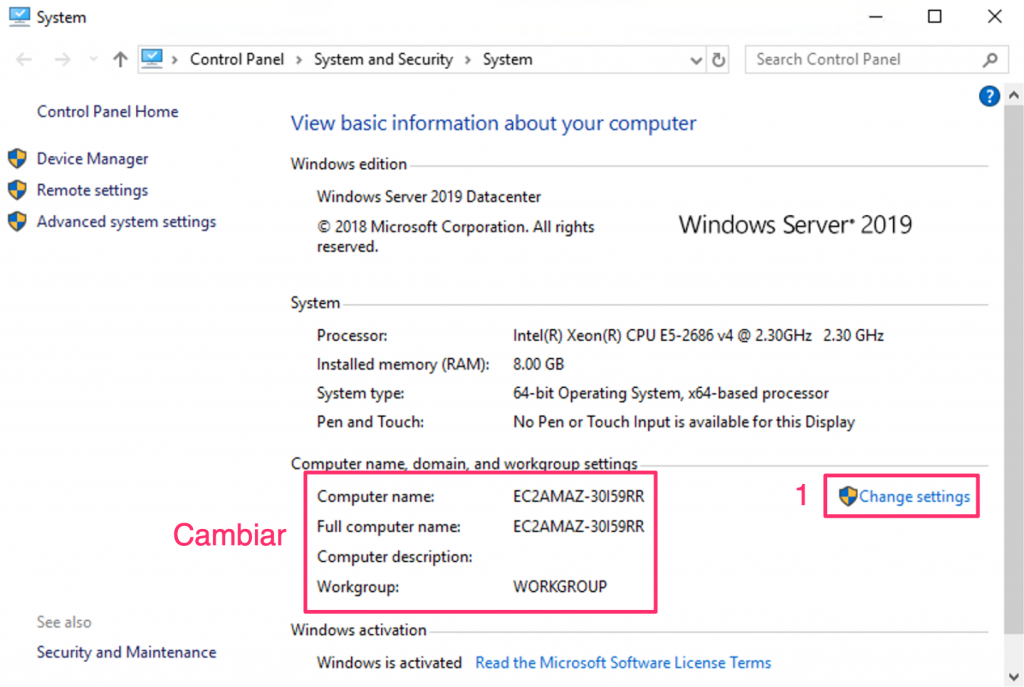

Unir el cliente al dominio

Una vez configurado el DNS, accedemos al panel de sistema desde el Panel de control y seleccionamos «Change settings» en la sección de nombre del equipo.

Desde ahí podremos cambiar tanto el nombre del equipo como unirlo al dominio correspondiente.

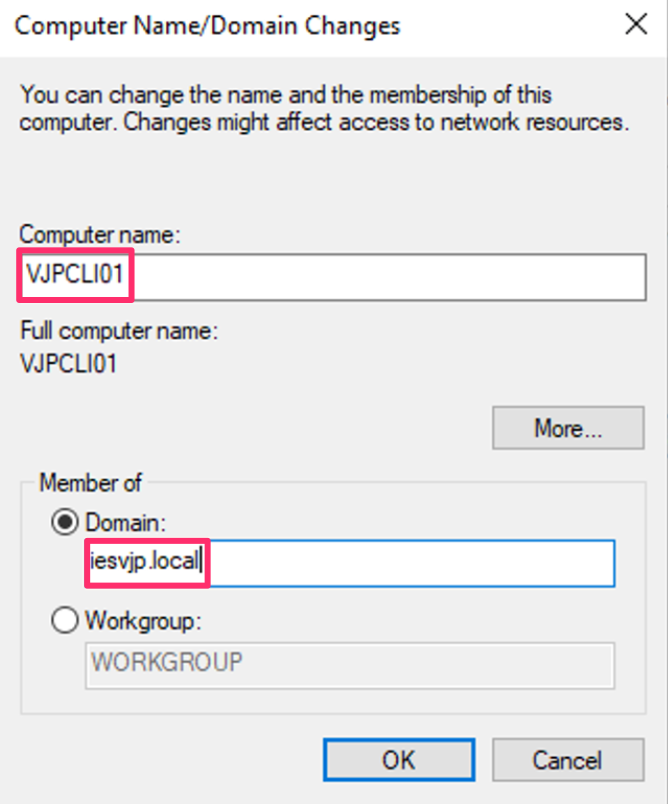

Cambiar nombre del equipo y unir al dominio

En esta ventana escribimos el nombre del equipo, en este caso VJPCLI01, y seleccionamos la opción Domain, introduciendo el nombre del dominio: iesvjp.local.

Pulsamos OK para continuar.

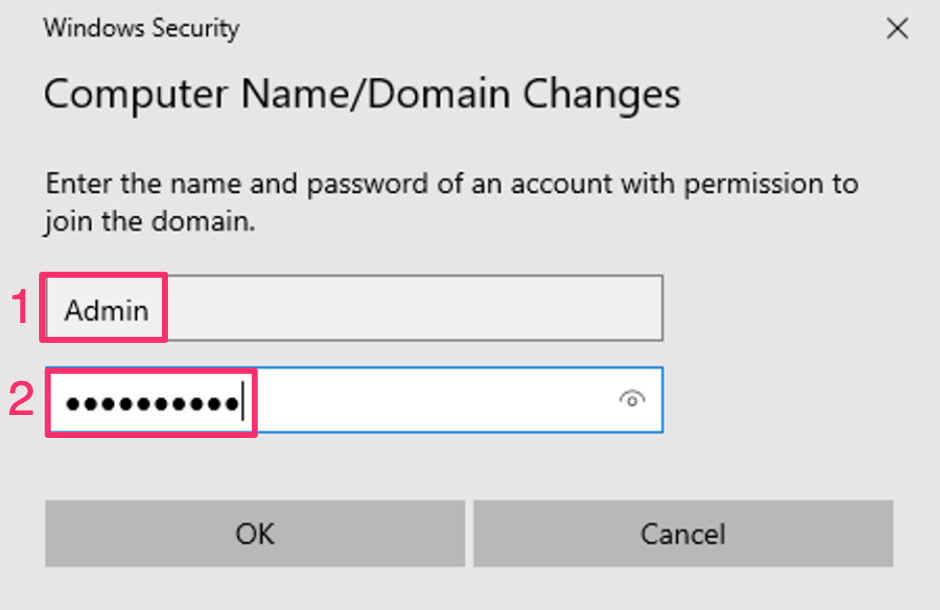

Autenticarse para unir al dominio

Si todo va bien, el sistema pedirá un usuario y una contraseña con permisos para unir equipos al dominio.

Aquí introducimos el usuario del dominio, por ejemplo Admin, y su contraseña correspondiente (la pusiste al principio del tutorial).

Luego pulsamos OK para continuar. Te pedirá reiniciar cuando cierres todos los diálogos.

Hacemos lo mismo para el VJPCLI02.

Entra de nuevo en VPJCLI01. Puedes hacerlo directamente con Admin@iesvjp.local.

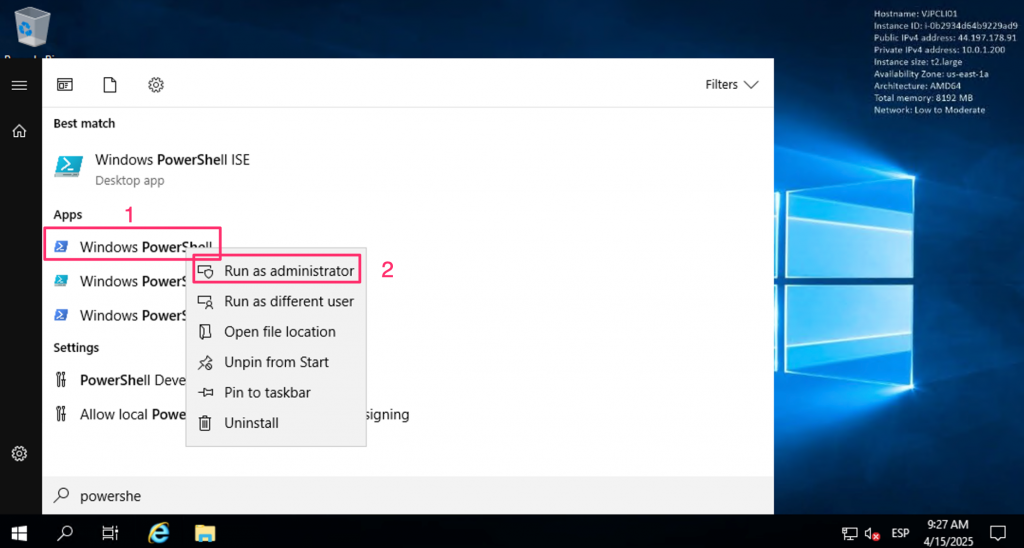

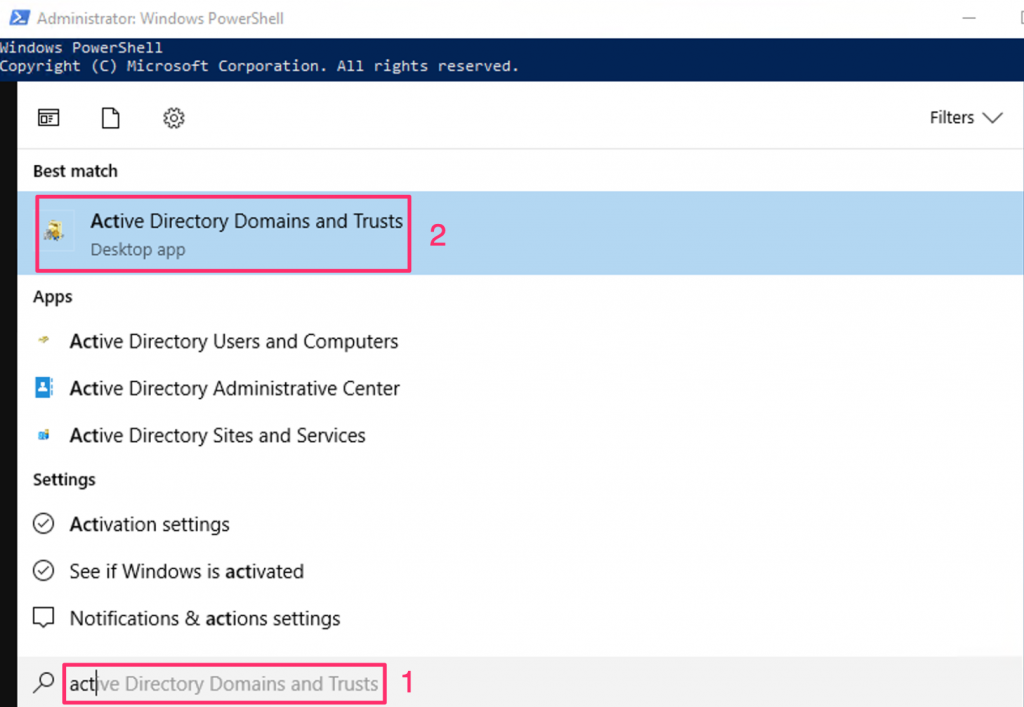

Para instalar el cliente de Active Directory en Windows Server 2019 es necesario usar PowerShell con privilegios elevados. Para ello:

- Abre el menú de inicio y escribe

powershell. - Haz clic derecho sobre Windows PowerShell.

- Selecciona la opción Run as administrator (Ejecutar como administrador).

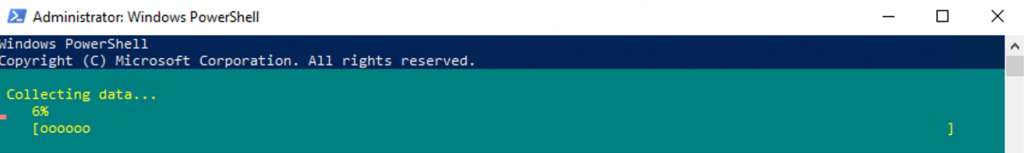

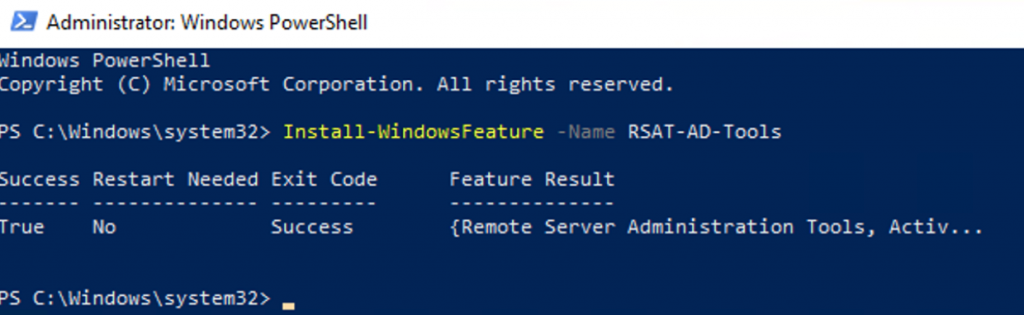

Ejecuta:

Install-WindowsFeature -Name RSAT-AD-Tools

Una vez instalado el módulo RSAT, puedes acceder a las herramientas gráficas de administración de Active Directory. Para revisar o configurar relaciones de confianza entre dominios:

- Haz clic en el menú de inicio.

- Escribe Active Directory Domains and Trusts en el buscador.

- Selecciona la opción que aparece como aplicación de escritorio.

Desde esta consola podrás:

- Consultar el nombre del dominio actual.

- Añadir relaciones de confianza entre dominios.

- Ver las propiedades del dominio y configurar sufijos UPN.

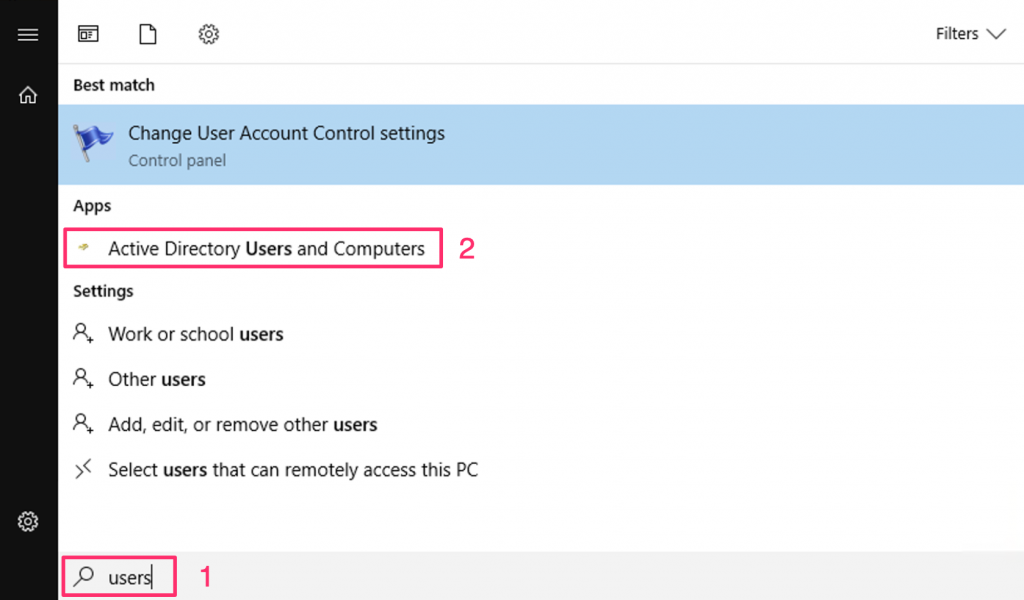

Para administrar usuarios y equipos del dominio:

- Abre el menú de inicio y escribe users en la barra de búsqueda.

- Selecciona la aplicación Active Directory Users and Computers.

Desde esta herramienta podrás:

- Crear, modificar y eliminar usuarios o grupos.

- Organizar objetos en Unidades Organizativas (OUs).

- Delegar permisos administrativos.

- Ver y editar propiedades de los equipos unidos al dominio.

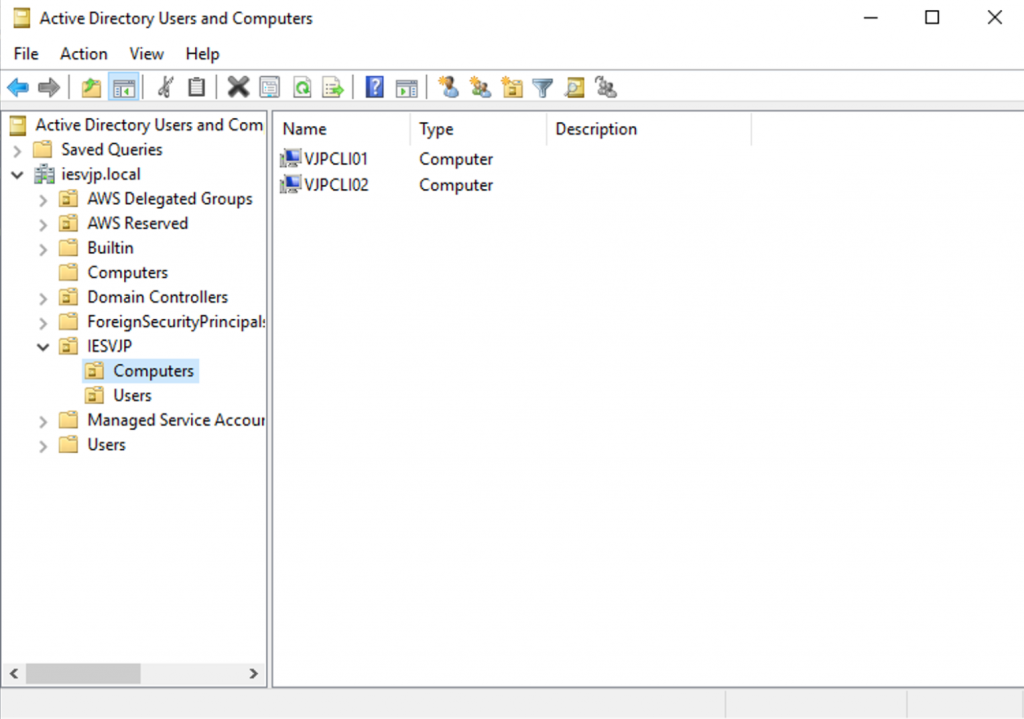

Con los pasos anteriores completados correctamente, podrás comprobar que las máquinas se han unido al dominio abriendo:

Active Directory Users and Computers→ OU personalizada (en este caso,IESVJP > Computers)

Aquí verás listadas las estaciones de trabajo/servidores que se han unido al dominio. En este caso, se muestran:

VJPCLI01VJPCLI02

Esto confirma que el proceso fue exitoso y que las máquinas están listas para ser gestionadas centralizadamente con políticas de grupo (GPOs), permisos, usuarios y otros servicios de Active Directory.